2015年11月02日

マイナンバー郵送・受け取り拒否運動しようよ!

マイナンバーは、個人宛に送られてくるようですから、開封しないで受け取り拒否しましょう!

そして、マイナンバー制度廃止に持っていきましょうよ、ね、マスコミさんも、左翼さんも、共産主義さんも・・なぜこの間のように馬鹿大騒ぎしないのかな?おかしくね?

~~~~~~~~~~~

マイナンバーもすぐ崩れる ここまで巧妙なハッキングの手口

ザ・リバティ・ウェブより、有料記事のため大幅抜粋・編集 2015.10.28

日本はマイナンバー制度を導入しました。

しかし、大量の個人情報を一元管理するということは、危機管理上も危険なことです。

本欄は、サイバー攻撃の一つである「ハッキング」(外部から他人のパソコンに侵入、あるいは情報を抜き取る行為)が、どのように行われるかを紹介いたします。その巧妙さ、レベルの高さを見ると、マイナンバーだとて、被害の例外にはならないと実感します。

(1)パソコンの弱点をつく

まず、一般的なやり方は、パソコンを守るセキュリティソフトに不備や弱点があった場合、そこからネット経由で侵入する方法です。

(2)ウィルスを送り込む

同じくらい一般的な方法は、パソコンに情報を抜き取ってくれるウィルスを送ることです。

例えば、ウィルスに感染したUSBメモリやCDなどをパソコンの使用者に手渡して、侵入したいパソコンにつなげさせます。

使用者がこれらをパソコンにつなげた瞬間、ウィルスがパソコンに飛び移ります。あとは、ウィルスが勝手にデータを抜き取り、ネット経由で外部の人にデータを送ります。

他にも、ウィルスを添付したメールを使用者に送り、添付ファイルを開示させる攻撃方法もあります。

(3)ネットから切り離しても逃れられない

これらの攻撃に対処するために、「パソコンをネットから切り離してしまえば良いではないか」と思ってしまいます。

しかし、パソコンに直接接続しなくても情報を抜き取る方法も存在します。

たとえば、パソコンが使う「電力」を解析して、中の情報を抜き取ることもできます。パソコンが足し算、引き算、そして掛け算などの計算をする中で、使う電力が微量に変わります。

その電力変化から、「どのような計算をしたか」を逆算する。そこから、パソコンの中でやり取りされる情報が見えてきます。

気が遠くなるような試みですが、実際このようなハッキング方法で情報を抜き取られた例は存在します。

(4)コンセントを抜いても逃れられない

「では、コンセントを抜いて、パソコンを電池で動かせばいいじゃないか」と思うかもしれません。実際に米軍などでは、ネットや電力から切り離されたパソコンを使い、情報の安全を図っています。

しかし最近、パソコンが作動するときに出す「音」を、横に置いたスマホで録音して、そこからパソコン内部の情報を抜き取るという研究成果もあります。

同じことは「音」のみではなく、パソコンが出す「熱」や、「計算に必要とした時間」でも可能です。

このように、「電力」「音」「熱」「時間」などから情報を割り出す攻撃方法を、「サイドチャネル攻撃」といいます。(中原一隆)

そして、マイナンバー制度廃止に持っていきましょうよ、ね、マスコミさんも、左翼さんも、共産主義さんも・・なぜこの間のように馬鹿大騒ぎしないのかな?おかしくね?

~~~~~~~~~~~

マイナンバーもすぐ崩れる ここまで巧妙なハッキングの手口

ザ・リバティ・ウェブより、有料記事のため大幅抜粋・編集 2015.10.28

日本はマイナンバー制度を導入しました。

しかし、大量の個人情報を一元管理するということは、危機管理上も危険なことです。

本欄は、サイバー攻撃の一つである「ハッキング」(外部から他人のパソコンに侵入、あるいは情報を抜き取る行為)が、どのように行われるかを紹介いたします。その巧妙さ、レベルの高さを見ると、マイナンバーだとて、被害の例外にはならないと実感します。

(1)パソコンの弱点をつく

まず、一般的なやり方は、パソコンを守るセキュリティソフトに不備や弱点があった場合、そこからネット経由で侵入する方法です。

(2)ウィルスを送り込む

同じくらい一般的な方法は、パソコンに情報を抜き取ってくれるウィルスを送ることです。

例えば、ウィルスに感染したUSBメモリやCDなどをパソコンの使用者に手渡して、侵入したいパソコンにつなげさせます。

使用者がこれらをパソコンにつなげた瞬間、ウィルスがパソコンに飛び移ります。あとは、ウィルスが勝手にデータを抜き取り、ネット経由で外部の人にデータを送ります。

他にも、ウィルスを添付したメールを使用者に送り、添付ファイルを開示させる攻撃方法もあります。

(3)ネットから切り離しても逃れられない

これらの攻撃に対処するために、「パソコンをネットから切り離してしまえば良いではないか」と思ってしまいます。

しかし、パソコンに直接接続しなくても情報を抜き取る方法も存在します。

たとえば、パソコンが使う「電力」を解析して、中の情報を抜き取ることもできます。パソコンが足し算、引き算、そして掛け算などの計算をする中で、使う電力が微量に変わります。

その電力変化から、「どのような計算をしたか」を逆算する。そこから、パソコンの中でやり取りされる情報が見えてきます。

気が遠くなるような試みですが、実際このようなハッキング方法で情報を抜き取られた例は存在します。

(4)コンセントを抜いても逃れられない

「では、コンセントを抜いて、パソコンを電池で動かせばいいじゃないか」と思うかもしれません。実際に米軍などでは、ネットや電力から切り離されたパソコンを使い、情報の安全を図っています。

しかし最近、パソコンが作動するときに出す「音」を、横に置いたスマホで録音して、そこからパソコン内部の情報を抜き取るという研究成果もあります。

同じことは「音」のみではなく、パソコンが出す「熱」や、「計算に必要とした時間」でも可能です。

このように、「電力」「音」「熱」「時間」などから情報を割り出す攻撃方法を、「サイドチャネル攻撃」といいます。(中原一隆)

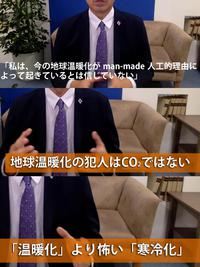

温暖化より寒冷化が怖い!

騒然!香港支援デモ←妨害中国人←批判ウィグル・チベット人

助けて!

小泉守護霊・日本だけが原発廃止は幻想!

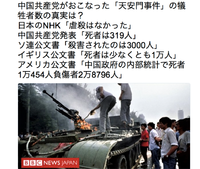

習主席・10月1日までには歯向かう民主化運動を片付けよ!

最新!文・韓国大統領の本心!

騒然!香港支援デモ←妨害中国人←批判ウィグル・チベット人

助けて!

小泉守護霊・日本だけが原発廃止は幻想!

習主席・10月1日までには歯向かう民主化運動を片付けよ!

最新!文・韓国大統領の本心!

Posted by ケニー爺 at 19:00│Comments(0)

│戦争・歴史・政治・経済